Processor Nahalem

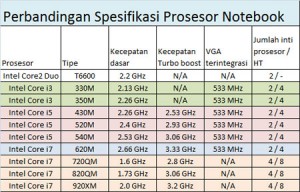

Saat ini notebook terbaru yang memakai prosesor Intel sudah mulai memakai keluarga Intel Core i. Ada yang dinamakan Core i3, Core i5, dan Core i7. Ketiganya adalah pengganti resmi dari jajaran prosesor Intel Core2 (Core2 solo, Core2 Duo, Core2 Quad). Perbaikan apa saja yang ditawarkan dengan jajaran Core i ini? Kami akan coba jelaskan sesederhana mungkin mengenai jajaran baru prosesor notebook ini.

Nehalem

Semua prosesor Intel dengan nama Core i dibangun dengan dasar arsitektur yang diberi nama Nehalem. Secara sederhana, arsitektur baru ini menawarkan performa yang lebih tinggi dengan pengaturan konsumsi daya yang jauh lebih baik. Ada beberapa hal yang merupakan keunggulan dari arsitektur Nehalem secara umum, jika dibandingkan dengan arsitektur Core sebelumnya:

Penggabungan komponen

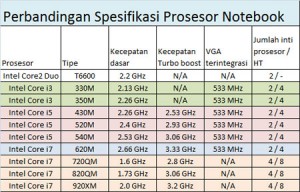

Pada Nehalem, ada beberapa komponen yang digabungkan menjadi satu di dalam prosesor. Hal yang paling penting adalah penggabungan pengendali memori (RAM) ke dalam prosesor. Sebelumnya, pengendali ini terletak di luar prosesor. Dengan dimasukkannya pengendali memori ke dalam prosesor, kecepatan aliran data antara prosesor dan memori menjadi lebih tinggi. Pada prosesor Core i3 M, Core i5 M, dan Core i7 M, Intel bahkan memasukkan VGA-nya ke dalam prosesor. Hal tersebut tentu saja membuat kemampuan VGA menjadi lebih baik dibandingkan VGA onboard terdahulu.

Efisiensi daya, maksimalisasi performa

Pada Core2 Duo (prosesor dengan 2 inti prosesor/2 core), jika kecepatan prosesor adalah 3 GHz, itu berarti kedua inti prosesor bekerja dengan kecepatan 3 GHz. Saat prosesor beristirahat, keduanya akan turun kecepatannya secara bersamaan juga. Jadi, kalau ada software yang hanya bisa menggunakan 1 inti prosesor (contoh: Apple itunes), kedua inti prosesor akan bekerja pada kecepatan tertingginya (3 GHz). Satu inti prosesor bekerja mengolah data, sementara inti lainnya hanya ikut-ikutan menaikkan kecepatan tanpa mengolah data.

Pada Nehalem, kondisinya berbeda. Contohnya pada Core i3 (2 inti prosesor/2 core), kondisi di atas hanya akan membuat 1 inti prosesor bekerja dan menggunakan kecepatan maksimumnya. Sementara 1 inti prosesor yang tidak terpakai akan tetap beristirahat untuk menghemat energi.

Hyper-threading (HT)

Tahukah Anda bahwa sebuah inti prosesor tidak selalu “dipekerjakan” secara maksimal? Sebagai analogi, anggap sebuah prosesor dengan dua inti (dual core) adalah sebuah ruang dengan dua orang di dalamnya. Pada saat satu orang diminta memasak, kedua tangannya akan bekerja. Akan tetapi, orang ini sebenarnya masih bisa menerima telepon sembari memasak, bukan?

Hal yang sama terjadi pada inti prosesor. Ada bagian-bagian dari inti prosesor tersebut yang tidak terpakai saat sebuah perintah diberikan padanya. Penyebabnya adalah perintah tersebut mungkin memang tidak memanfaatkan bagian tertentu dari prosesor. Lalu, bagaimana caranya kita bisa memanfaatkan bagian yang tidak bekerja tersebut? Intel menamakan teknologi pemaksimalan kerja prosesor tersebut dengan nama Hyper-threading (HT).

Sebuah inti prosesor yang memiliki teknologi HT akan dikenal oleh Operating System (contoh: Windows7) sebagai 2 inti prosesor. Jadi, Operating System dapat memberikan 2 pekerjaan pada sebuah inti prosesor. Hal ini membuat prosesor berbasis Nehalem mampu bekerja lebih maksimal dibandingkan pendahulunya.

Turbo boost

Kemampuan ini adalah fitur unggulan dari sebagian besar prosesor dengan teknologi Nehalem. Ide dasarnya adalah HUGI (Hurry Up and Get Idle). Teorinya adalah jika sebuah pekerjaan diselesaikan lebih cepat, prosesor akan bisa beristirahat lebih cepat dan menghemat lebih banyak energi.

Pada umumnya, tiap prosesor memiliki batas maksimum konsumsi daya. Mari kita ambil contoh Core i5 (2 inti prosesor/core) yang kisaran batas konsumsi dayanya adalah sekitar 35 Watt. Jika VGA dan pengendali memori di dalam Core i5 memakan 10 W dan hanya 1 inti prosesor yang terpakai, konsumsinya hanya 22.5W, bukan? Lalu, bagaimana caranya prosesor dapat menyelesaikan pekerjaan dengan lebih cepat, sementara software tidak menggunakan inti ke-2 yang tersedia?

Sisa jatah konsumsi daya yang 12.5W dapat digunakan Core i5 untuk melakukan Turbo boost. Yang terjadi adalah (pada Core i5-430M, 2.2GHz), kecepatan 1 intinya bisa dinaikkan hingga 2.53 GHz. Hal ini dilakukan dengan memanfaatkan sisa jatah konsumsi daya dan memperhatikan temperature prosesor. Jadi, prosesor 35W ini tidak akan melampaui konsumsi dayanya, dan tidak akan kepanasan. Sementara itu, software dapat menyelesaikan pekerjaan lebih cepat.

Arrandale

Nama apa lagi ini? Nama ini kami angkat untuk membedakan Core i7 QM dengan Core i7 M, Core i5 M dan Core i3 M. Saat ini, Core i7 QM masih menggunakan teknologi Nehalem 45 nm. Meski bertenaga besar sekali, teknologi 45 nm pada Core i7 membuatnya bekerja sedikit lebih panas. Selain itu, Core i7 QM juga tidak memiliki VGA di dalam prosesor berinti 4-nya (Quad core).

Arrandale adalah kode untuk prosesor berbasis Nehalem untuk notebook yang menggunakan teknologi 32 nm dan memiliki VGA terintegrasi di dalam prosesor. Saat ini, Arrandale hanya memiliki jumlah inti prosesor maksimum 2 (dual core). Akan tetapi, performanya tetap tinggi dan suhu kerjanya cenderung lebih dingin dibandingkan Core i7.

Pilih yang Mana?

Sekilas, teknologi Nehalem yang dimiliki oleh Core i7, Corei5, dan Core i3, sudah dipaparkan. Nah, sekarang, Anda akan memilih yang mana?

Core i7 QM

Core i7 QM

Prosesor notebook Core i7 QM memiliki kemampuan tertinggi. Tidak ada VGA di dalam prosesor ini, tapi 4 inti prosesor (quad core), kecepatan tinggi, dan Turbo boost adalah andalan utamanya. Prosesor dengan 4 core dan hyper-threading ini akan dideteksi Windows seakan memiliki 8 inti prosesor! Jika Anda membutuhkan performa notebook tertinggi yang bahkan mampu bersaing dengan desktop, ini adalah pilihannya. Umumnya, notebook dengan Core i7 akan memiliki VGA khusus. Jadi, gamer, pengguna aplikasi grafis (Adobe Photoshop, 3ds Max), dan pencinta performa tinggi akan menyukainya. Tentu saja, ada harga yang harus dibayar untuk performa yang tinggi ini.

Core i7 M

Prosesor ini adalah Arrandale (2 inti prosesor) dengan performa terbaik. Teknologi 32 nm membuatnya bekerja dengan suhu relative rendah. Kecepatan tinggi, Hyper-threading, dan Turbo boost membuatnya memiliki performa tinggi. Apabila dipadu dengan VGA tambahan, notebook berbasis Core i7 M akan menjadi pilihan yang sangat baik bagi pencinta performa tinggi. Kemampuannya bahkan dapat bersaing dengan Core i7 QM. Tentu saja, dengan harga yang relatif lebih terjangkau.

Core i5 M

Notebook dengan prosesor ini memang memiliki 2 inti prosesor (dual core). Akan tetapi, tersedianya Hyper-threading membuatnya tampil seakan memiliki 4 inti prosesor. Turbo boost menjadi andalannya dalam hal performa. Sementara itu, VGA terintegrasinya sudah mencukupi untuk pemutaran film HD 1080p, bahkan film Blu-Ray. Jika perlu, beberapa game 3D ringan pun bisa dimainkannya. Jika Anda menginginkan performa tinggi dengan mobilitas baik, Core i5 adalah pilihan yang baik. Harganya pun tidak mencekik.

Core i3 M

Meski tidak dilengkapi Turbo boost, performa Core i3 tetap memikat. Hyper-threading membuat kemampuannya dapat dipakai secara maksimal. VGA-nya pun sudah lebih dapat diandalkan dibandingkan VGA onboard terdahulu. Jika dana Anda terbatas namun menginginkan performa dari arsitektur terbaik Intel, Core i3 adalah pilihan yang jauh lebih unggul dibandingkan Core2 Duo.

Pengujian Singkat

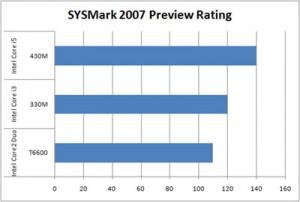

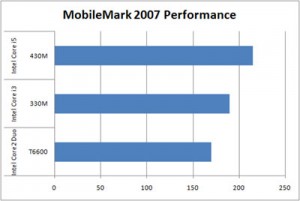

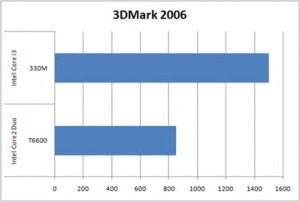

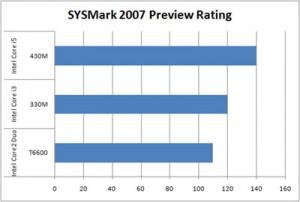

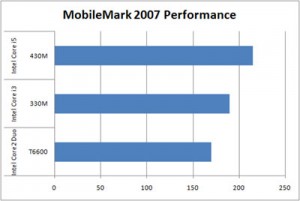

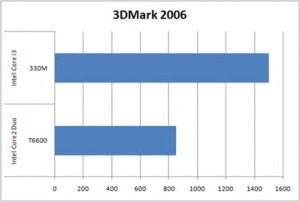

Berikut adalah hasil perbandingan antara Core2 Duo T6600 dengan Core i3-330 dan Core i5-430

Software yang merupakan simulasi penggunaan berbagai aplikasi (MS Office, Adobe, 3ds Max, MS Outlook, dsb) ini menunjukkan bahwa bahkan Core i3 330 dengan mudah mengalahkan Core2 Duo T6600.

Software yang serupa dengan SYSmark ini lebih menitikberatkan pada aplikasi sederhana yang umum digunakan notebook. Hasil ujinya tidak jauh berbeda dengan yang sebelumnya.

3DMark 2006 adalah software uji kemampuan grafis. Dari pengujian ini tampak bahwa Core i3 330M saja sudah unggul lebih dari 50% dibandingkan VGA onboard yang dipasangkan pada Core2 Duo T6600 (Intel GMA 4500MHD).

KAPASITAS MEMORY

Besar Kapasitas Penyimpanan Mulai dari Bit sampai Geopbyte

Istilah-istilah seperti kilobyte, megabyte, gigabyte, terabyte, petabyte dan seterusnya biasanya digunakan dalam dunia komputasi untuk menggambarkan banyak/besar ruang disk untuk menyimpan data, dan system memory. Gigabytes adalah istilah yang paling umum digunakan untuk menggambarkan ukuran hard drive. Dalam waktu yang tidak begitu jauh, Terabyte akan menjadi istilah umum. Bagaimanakah penjelasan rincinya? Nah berikut ini definisinya.

Bit: Bit adalah unit terkecil dari data yang menggunakan komputer. Hal ini dapat digunakan untuk mewakili dua bagian informasi, seperti Ya atau Tidak.

Byte: 1 Byte adalah sama dengan 8 Bit. 1 Byte bisa mewakili 256 informasi, misalnya, angka atau kombinasi angka dan huruf. 1 Byte dapat sama dengan satu karakter. 10 Bytes bisa sama dengan kata. 100 Bytes akan sama rata-rata kalimat.

Kilobyte: 1 Kilobyte sekitar 1.000 Bytes, sebenarnya 1.024 Byte tergantung pada definisi yang digunakan. 1 Kilobyte akan sama dengan ini ayat yang Anda baca, sedangkan 100 Kilobyte akan sama seluruh halaman.

Megabyte: 1 megabyte sekitar 1.000 Kilobyte. Pada awal komputasi, 1 Megabyte dianggap kapasitas yang besar. Namun saat ini dengan hard drive 500 Gigabyte yang banyak tersedia di pasaran, 1 Megabyte tidak kelihatan seperti banyak lagi. Floppy disk lama 3-1/2 inch dapat memiliki kapasitas 1,44 Megabyte atau setara dengan 1 buku kecil. 100 Megabytes mungkin memegang beberapa jilid dari Ensiklopedia. 600 Megabytes adalah tentang jumlah data yang sesuai pada disk CD-ROM.

Gigabyte: 1 Gigabyte adalah sekitar 1.000 Megabyte. 1 Gigabyte adalah istilah yang sangat umum digunakan sekarang ini ketika mengacu pada ruang disk atau drive penyimpanan. 1 Gigabyte data hampir dua kali lipat jumlah data yang bisa disimpan CD-ROM. Tapi itu sekitar seribu kali kapasitas disket 3-1/2. 1 Gigabyte bisa menampung isi dari sekitar 10 meter dari buku-buku di rak. 100 Gigabytes bisa menyimpan buku seluruh perpustakaan jurnal akademik.

Terabyte: 1 Terabyte sekitar satu triliun byte, atau 1.000 Gigabytes. Untuk meletakkannya dalam perspektif tertentu, 1 Terabyte bisa menampung sekitar 3.600.300 gambar atau mungkin sekitar 300 jam video berkualitas baik. 1 Terabyte bisa menyimpan 1.000 salinan Encyclopedia Britannica.

Petabyte: 1 Petabyte sekitar 1.000 terabyte atau satu juta Gigabytes. 1 Petabyte bisa menyimpan sekitar 20 juta lemari arsip. Butuh sekitar 500 juta disket untuk menyimpan jumlah data yang sama.

Exabyte: 1 Exabyte adalah sekitar 1.000 petabyte. Cara lain untuk melihatnya adalah bahwa Petabyte adalah sekitar satu triliun byte atau satu miliar Gigabytes. 5 Exabytes akan sama dengan semua kata yang pernah diucapkan oleh manusia.

Zettabyte: 1 Zettabyte sekitar 1.000 Exabytes.

Yottabyte: 1 Yottabyte sekitar 1.000 Zettabytes. Butuh sekitar 11000000000000 tahun untuk mendownload file yottabyte dari Internet menggunakan broadband berkecepatan tinggi. Anda dapat membandingkannya dengan World Wide Web sebagai hampir seluruh Internet membutuhkan 1 Yottabyte.

Brontobyte: 1 Brontobyte adalah sekitar 1.000 Yottabytes. Satu-satunya yang ada mengatakan tentang Brontobyte adalah bahwa ia adalah angka 1 yang diikuti dengan 27 nol!

Geopbyte: 1 Geopbyte sekitar 1000 Brontobytes. Salah satu cara untuk melihat geopbyte adalah 15267 6504600 2283229 4012496 7031205 376 bytes!

Ringkasan:

Disk Storage

1 Bit = Binary Digit

8 Bits = 1 Byte

1000 Bytes = 1 Kilobyte

1000 Kilobytes = 1 Megabyte

1000 Megabytes = 1 Gigabyte

1000 Gigabytes = 1 Terabyte

1000 Terabytes = 1 Petabyte

1000 Petabytes = 1 Exabyte

1000 Exabytes = 1 Zettabyte

1000 Zettabytes = 1 Yottabyte

1000 Yottabytes = 1 Brontobyte

1000 Brontobytes = 1 Geopbyte

Processor atau Virtual Storage

1 Bit = Binary Digit

8 Bits = 1 Byte

1024 Bytes = 1 Kilobyte

1024 Kilobytes = 1 Megabyte

1024 Megabytes = 1 Gigabyte

1024 Gigabytes = 1 Terabyte

1024 Terabytes = 1 Petabyte

1024 Petabytes = 1 Exabyte

1024 Exabytes = 1 Zettabyte

1024 Zettabytes = 1 Yottabyte

1024 Yottabytes = 1 Brontobyte

1024 Brontobytes = 1 Geopbyte